- 自1987年DNS诞生以来,DNS一向来都是公开并且无加密的方式运作. 您的DNS查询记录若在公开并且无加密的方式下请求,您的查询记录很可能遭到网络提供商(Internet Service Provider , ISP)监听,甚至修改DNS查询记录,俗称DNS 劫持(DNS Hijacking)

什么是DNS劫持 (DNS Hijacking)?

DNS劫持(DNS Hijacking)指的是篡改域名其中的A记录(IPV4)/AAAA记录(IPV6)或其他记录(Example : MX 记录,TXT记录 etc.)

什么情况下会遇到DNS劫持(DNS Hijacking)?

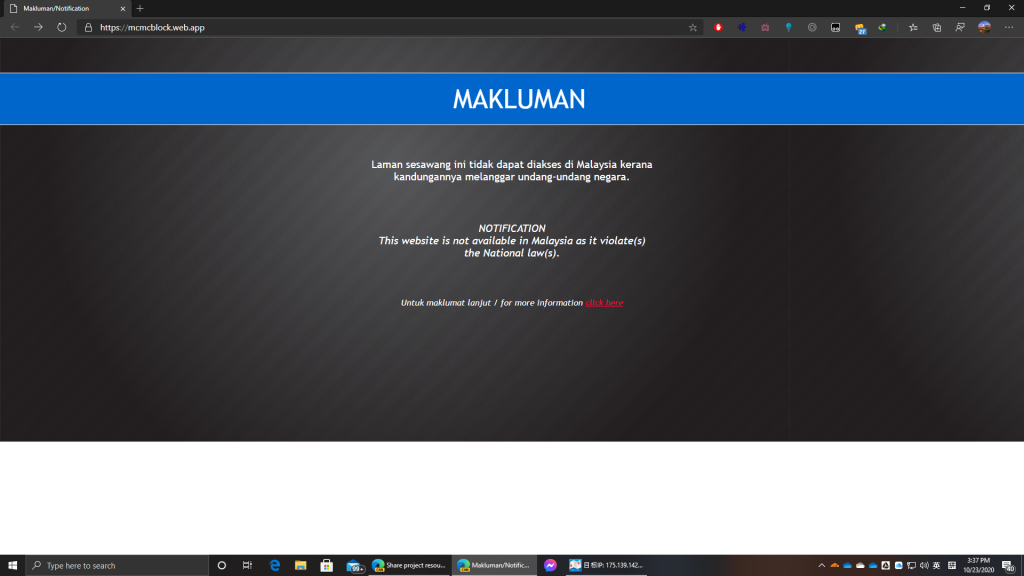

相信各位如果是在什么都没修改的前提下访问各位单身男士都爱的P站应该会出现以下页面

*这里我们特地准备了以下页面的复刻版,点击这里即可访问和下方一模一样的页面

来源: https://mcmcblock.web.app

没错,这个就是由于违反法律而遭到ISP DNS劫持页面(DNS Hijacking). 网络服务提供商 (ISP) 必须遵守当地政府的条规,而在马来西亚, MCMC(Malaysian Communications and Multimedia Commission) 要求所有在马来西亚的ISP 自己提供的DNS服务器上必须修改P站对应的A记录(IPV4)为 175.139.142.25 的IP. 若仔细查看,此IP是出自马电讯(Telekom Malaysia)之手,也不难揣测到这个是政府专门拿来DNS劫持的IP了

为了解决上述的问题,如今出现了 加密DNS , 目前分为两种,一种为 DNS Over TLS (2016) (DOT) 和 DNS Over HTTPS (2018)(DOH). 两者都基于TLS进行通信,TLS也用于保护您与使用HTTPS的网站之间的通信. 在TLS中,服务器(无论是web服务器还是DNS解析器)都需要使用证书向客户端进行身份验证.

Cloudflare 的 1.1.1.1 就正好支持加密DNS,并且几乎常用的客户端都支持使用.

接下来,小编会教大家如何安装并使用Cloudflare 1.1.1.1 DNS 以保护自己的DNS 查询记录不会被监听或篡改

小编这里使用Windows 为演示,其他客户端可点击这里自行查看教程安装哦!

Windows 客户端安装 Cloudflare WARP 客户端方法

1. 下载 Cloudflare WARP 安装包

2. 根据提示进行安装

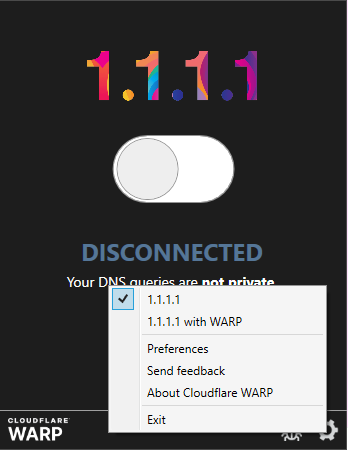

3. 安装成功后,请选择 1.1.1.1 或 1.1.1.1 with WARP

*这里小编以 1.1.1.1 only 做演示

1.1.1.1 :单纯加密您的DNS查询记录

1.1.1.1 with WARP : 加密您的DNS查询记录并且使用Cloudflare IP为您带来更好的上网体验(路由优化)

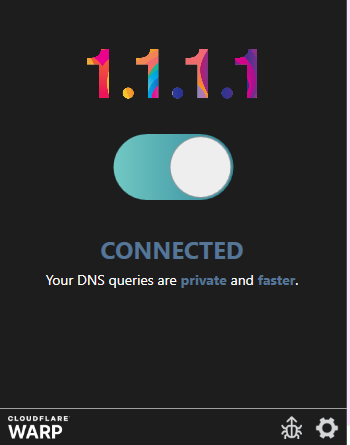

4. 拖动开关,并且等待显示为 Connected代表成功

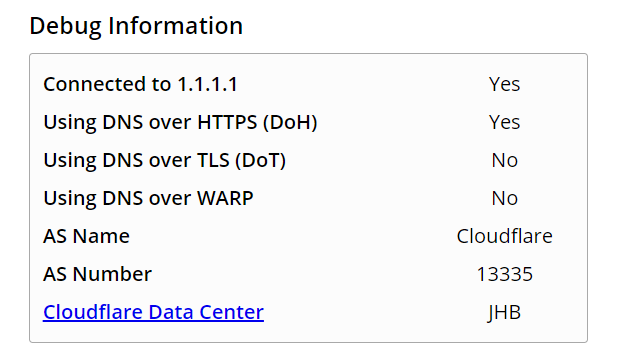

5. 可前往这里检查是否连接到CloudFlare 1.1.1.1 DNS

若有使用 1.1.1.1 with WARP , 则 Using DNS over WARP 会为 YES , 若仅选择 1.1.1.1 则 Using DNS over HTTPS (DoH) 或 Using DNS over TLS (DoT) 会为 YES

*小编这里为了演示使用了1.1.1.1 Only

至此,您的DNS查询已经被加密,也不怕会被ISP 进行 DNS劫持了!

参考文章:Cloudflare_利用DoH,DoT加密DNS,保护DNS查询及响应

编辑:S编

截稿日期:23/10/2020